Der Cyber Resilience Act (CRA) ist seit Oktober 2024 verabschiedet und fordert neben der Umsetzung konkreter Anforderungen an die sichere Entwicklung und Wartung von “Produkten mit digitalen Elementen” eine regelmäßige Überprüfung der Konformität im Rahmen von Self-Assessments oder Assessments durch Dritte.

Hersteller von “Produkten mit digitalen Elementen” müssen die Anforderungen bis Dezember 2027 umsetzen.

Herausforderungen

Hersteller stehen - unabhängig von dem aktuellen Reifegrad ihres Entwicklungsprozesses - vor dem Problem ihre Lücken in Bezug auf den CRA zu identifizieren und zu schließen. Erschwerend kommt hinzu, dass der CRA für Entwicklungsteams wenig umsetzungsnah strukturiert ist, und die Anforderungen an vielen Stellen abstrakt bleiben. Letzeres macht es auch für Prüfer schwer, die Konformität mit dem CRA zu bewerten.

Unser Ansatz

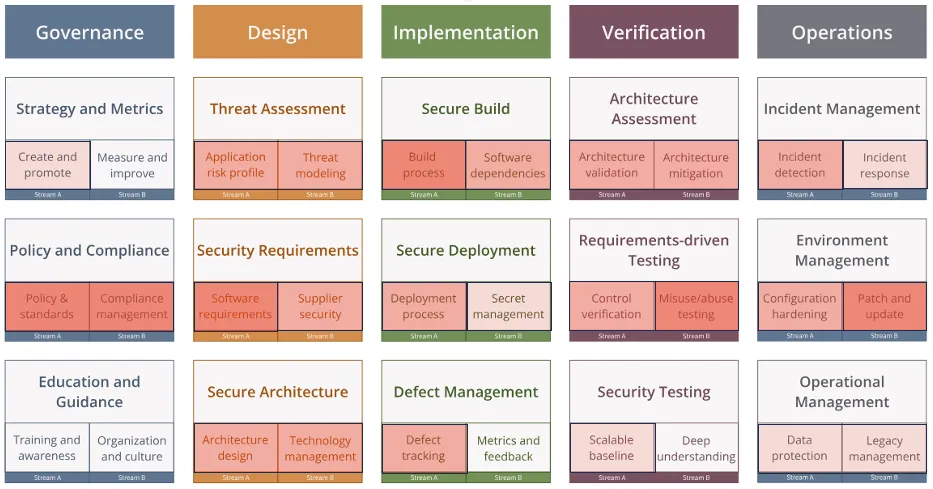

OWASP SAMM ist ein international etablierter Standard, der sogenannte “Security Practices” entlang des Softwareentwicklungsprozesses beschreibt, und gleichzeitig ein Reifegradmodell, das es ermöglicht, den eigenen Standort zu bestimmen.

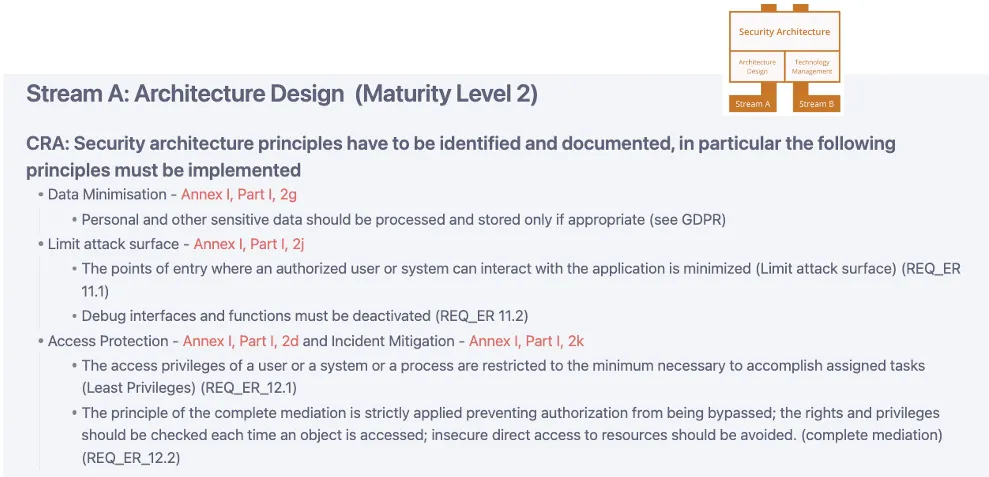

Die Anforderungen aus dem CRA setzen implizit einen bestimmten Reifegrad bei dem zugehörigen Entwicklungsschritt voraus. Zum Beispiel setzt die Forderung nach Umsetzung bestimmter Security Design Principles voraus, dass die Anwendungsarchitektur dokumentiert ist und Security Principles geprüft werden.

Bei unserem Vorgehen machen wir dies explizit, indem wir den geforderten Reifegrad festlegen (siehe Bild oben), und die jeweiligen Security Practices um konkrete, aus dem CRA abgeleitete Anforderungen ergänzen. Die Anforderungen werden praxistauglich aufbereitet und den entsprechenden Security Practices aus dem OWASP SAMM zugeordnet. Eine in der Entwicklung übliche Formulierung von Anforderungen als Stories mit Akzeptanzkritierien erhöht die Verständlichkeit und den Nutzen durch das Entwicklungsteam. Gleichzeitig können die Anforderungen auf diese Art sehr einfach z.B. durch einen Auditor validiert werden.

Um die Nachvollziehbarkeit zu erhöhen, steht hinter jeder Anforderung eine Referenz auf den jeweiligen Abschnitt im CRA. Wenn vorhanden wurden weitere Mappings, wie ein Mapping auf die Technische Richtlinie TR-03183 des BSI ergänzt.

Einsatz und Nutzen

Gemeinsam mit dem Softwarehersteller IntraFind Software AG haben wir unser Vorgehen im Rahmen eines Assessments erfolgreich erprobt. Die IntraFind Software AG ist ISO 27001 zertifiziert und hat bereits einen etablierten Secure Development Lifecycle.

Im Mittelpunkt des Assessments stand die gezielte Überprüfung der CRA-Anforderungen an die Entwicklung eines zentralen Produkts von IntraFind unter Berücksichtigung des aktuellen Reifegrads der betroffenen Security Practices. Unser Ansatz ermöglichte es, die Konformität entlang des Entwicklungszyklus zu bewerten, ohne dass sämtliche Security Practices des OWASP SAMM detailliert betrachtet werden mussten. So ließ sich der Aufwand für das Assessment gezielt auf die für den CRA relevanten Bereiche beschränken.

Als Ergebnis des Assessments wurde ein Auditbericht erstellt, der die relevanten Security Practices mit dem jeweils notwendigen und erreichten Reifegrad gegenüberstellt und transparent aufzeigt, welche CRA-Kriterien noch nicht oder nur teilweise erfüllt sind. Dadurch erhält das Unternehmen eine klare Entscheidungsgrundlage, um notwendige Maßnahmen gezielt und priorisiert umzusetzen. Gleichzeitig entsteht ein strukturierter Rahmen, der nicht nur die Anforderungen des CRA adressiert, sondern auch die kontinuierliche Weiterentwicklung und Verbesserung der sicheren Softwareentwicklung im Unternehmen unterstützt.

Fazit

Für Unternehmen, die sich bislang kaum mit dem Thema Secure Development Lifecycle auseinandergesetzt haben, stellt der CRA eine erhebliche Hürde dar – denn es reicht nicht aus, lediglich einzelne Anforderungen zu erfüllen. Mit dem beschriebenen Ansatz können diese Unternehmen gezielt die wichtigsten CRA-Anforderungen adressieren und gleichzeitig den Grundstein für die Einführung eines umfassenden Secure Development Lifecycles legen.

Aber auch Organisationen mit einem bereits fortgeschrittenen Reifegrad profitieren von diesem Ansatz, da er eine strukturierte, effiziente Prüfung und praxisnahe Umsetzung der CRA-Anforderungen ermöglicht und gleichzeitig die kontinuierliche Weiterentwicklung der sicheren Softwareentwicklung fördert.

Insgesamt bietet der Ansatz sowohl Herstellern als auch Prüfern ein strukturiertes und effizientes Vorgehen und trägt dazu bei, den Weg zu mehr Cyber-Resilienz zu fördern und die Konformität mit dem CRA zu erleichtern.

- ✔ Effiziente, praxisnahe Prüfung und priorisierte Umsetzung der CRA-Anforderungen

- ✔ Klare Orientierung für Unternehmen und Prüfer

- ✔ Unterstützung der kontinuierlichen Verbesserung der sicheren Softwareentwicklung

- ✔ Grundlage für den Aufbau eines umfassenden Secure Development Lifecycles

- ✔ Geeignet für Unternehmen mit unterschiedlichem Reifegrad

Es hat uns gefreut in IntraFind Software AG ein Unternehmen zu finden, das sich bereits jetzt proaktiv mit dem Cyber Resilience Act auseinandersetzt und mit uns zusammen den Nutzen des Vorgehens evaluiert hat.